התנהלות כושלת של מיקרוסופט עלתה בפריצות סייבר לאלפי אירגונים כולל גופים ביטחוניים

מתקפת ToolShell – ככה הכל התחיל ולמה מייקרוסופט פישלה בענק

עדכון תקין לחולשה הקריטית, עליה מייקרוסופט ידעה כבר בחודש מאי, פורסם רק לאחר ניצול אקטיבי של תוקפים מסביב לעולם.

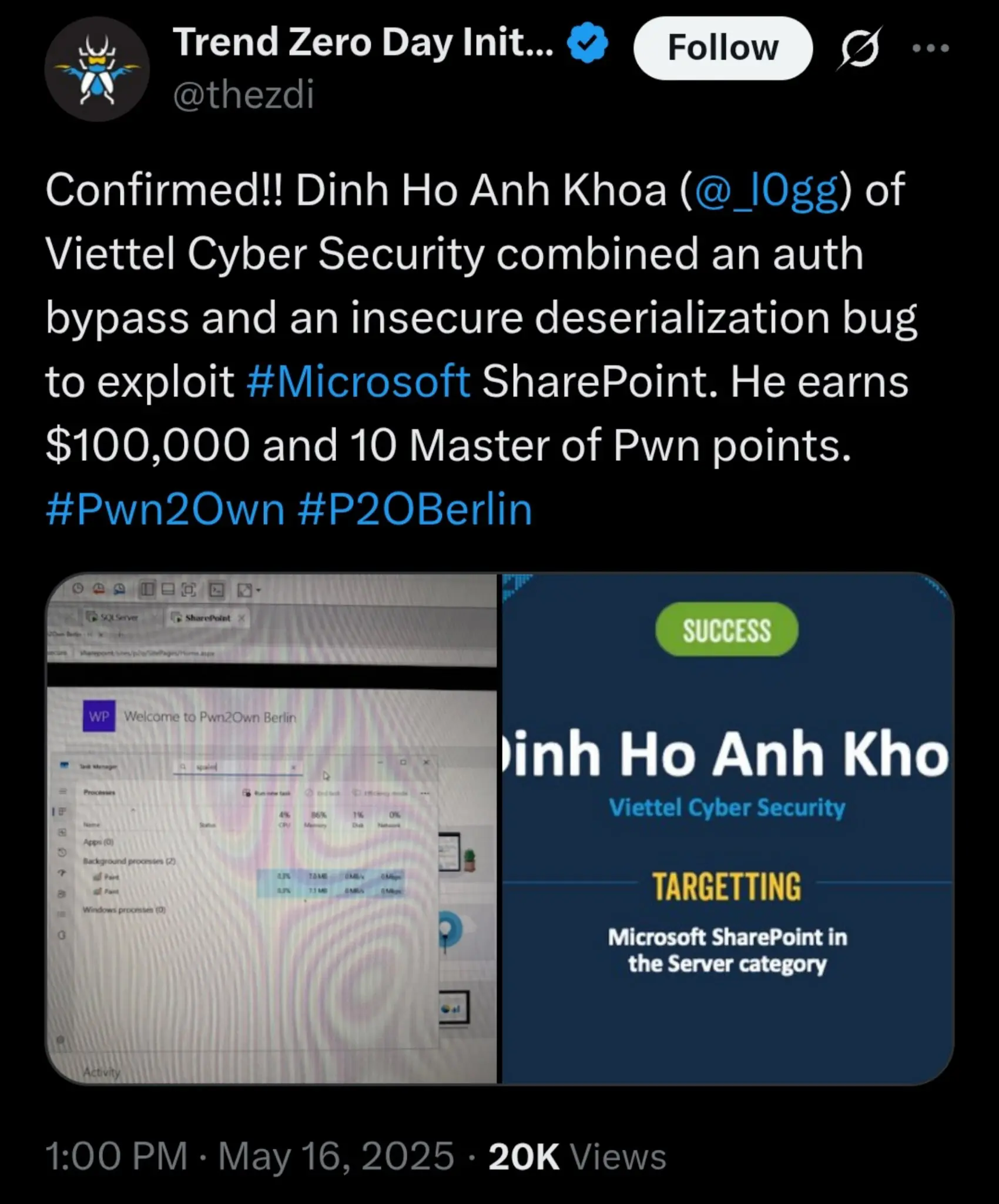

החולשה ב-SharePoint פורסמה כבר לפני חודשיים, במאי 2025, במסגרת תחרות ההאקינג Pwn2Own בברלין.

בתמונה המצ"ב תוכלו לראות את ההכרזה על ניצול החולשה ע"י חוקר והתגמול בסך 100,000 דולר שקיבל.

מייקרוסופט, שלמעשה ידעה על החולשה מהרגע שהיא פורסמה בתחרות, התמהמה עם הפיצ'פוץ' עד ל-8.7 למרות שידעה שמדובר בחולשה סופר קריטית.

החלק המפתיע – 10 ימים לאחר שמייקרוסופט מפרסמת עדכון, תוקפים מצליחים לנצל את החולשה באופן רחב. לפי דיווח של Sophos התוקפים הצליחו למצוא דרך לעקוף את הפאצ' של מייקרוסופט ולנצל את החולשה בכל זאת.

יומיים לאחר מכן, ב-20.7 מייקרוסופט מפרסמת עדכונים נוספים לשתי חולשות אותן לא פיצ'פצ'ה עד הסוף לפני כן ומציינת כי התיקונים לחולשות החדשות מקיפים יותר מהתיקון הקודם שפורסם.

the update for CVE-2025-53770 includes more robust protections than the update for CVE-2025-49704. The update for CVE-2025-53771 includes more robust protections than the update for CVE-2025-49706

בינתיים, עד שמייקרוסופט שחררה עדכון תקין, ועד שארגונים הספיקו לפצ'פץ' התוקפים כבר חגגו.

החולשה המדוברת קלה מאד לניצול, בקשה אחת זדונית לכיוון השרת והתוקף בפנים (מזכיר קצת את log4j).

הדיווחים של חברות המחקר השונות מצביעות על מינימום עשרות גופים שנפגעו, ביניהם משרדי ממשלה, גופים ביטחוניים, ועוד.

חברת Eye Security טוענת כי הם זיהו כבר 400 שרתים בהם נוצלה החולשה, וברויטרס מציינים כי ההיקף יכול לעלות בקלות ל-8k-9k ארגונים שייפגעו.

כרגע מייקרוסופט מדווחת כי מי שמנצלים את החולשה בהיקפים גדולים אלו קבוצות תקיפה סיניות אך לא מן הנמנע כי גם קבוצות כופר המוכרות הצטרפו כבר לחגיגה.

קרדיט: ערוץ הטלגרם חדשות סייבר ארז דסה קרדיט לתמונות: רשתות חברתיות